Windows의 Chrome 사용자는 웹 브라우저에서 자동 다운로드를 비활성화하여 최근에 발견 된 새로운 위협으로부터 인증 데이터를 보호하는 것이 좋습니다.

Chrome 브라우저는 현재 데스크톱 기기에서 가장 인기있는 브라우저입니다. 기본적으로 프롬프트없이 안전한 파일을 자동으로 사용자 시스템에 다운로드하도록 구성되어 있습니다.

Chrome 사용자가 Google 안전 브라우징 검사를 통과 한 파일은 기본 다운로드 디렉토리에 자동으로 도착합니다. 다운로드 대신 다운로드 폴더를 선택하려는 Chrome 사용자는 옵션에서 해당 동작을 변경해야합니다.

국방 코드 웹 사이트에 자세히 설명 된 새로운 공격은 Chrome의 자동 다운로드 동작과 파일 확장자가 .scf 인 Windows 탐색기 셸 명령 파일 파일을 결합합니다.

에이징 형식은 지침 (일반적으로 아이콘 위치 및 제한된 명령)이 포함 된 일반 텍스트 파일입니다. 형식에서 특히 흥미로운 점은 원격 서버에서 리소스를로드 할 수 있다는 것입니다.

더 문제가되는 것은 Windows가 파일을 저장 한 디렉토리를 열 자마자 이러한 파일을 처리하고 설정에 관계없이 Windows 탐색기에서 파일이 확장명없이 표시된다는 사실입니다. 이는 공격자가 위장 된 파일 이름 (예 : image.jpg) 뒤에 파일을 쉽게 숨길 수 있음을 의미합니다.

공격자는 아이콘에 SMB 서버 위치를 사용합니다. 그러면 서버가 인증을 요청하고 시스템에서이를 제공하게됩니다. 암호 해시가 제출되는 동안 연구원들은 암호를 해독하는 데 복잡한 종류가 아니라면 더 이상 수십 년이 걸리지 않아야한다고 지적합니다.

암호 크래킹 가능성과 관련하여 GPU 기반 크래킹으로 지난 몇 년 동안 크게 개선되었습니다. 단일 Nvidia GTX 1080 카드의 NetNTLMv2 해시 캣 벤치 마크는 약 1600MH / s입니다. 초당 16 억 해시입니다. 8 자 암호의 경우, 그러한 카드 4 개로 구성된 GPU 리그는 하루보다 짧은 시간 내에 영숫자 + 가장 일반적으로 사용되는 특수 문자 ( # $ % &)의 전체 키 공간을 통과 할 수 있습니다. 지난 몇 년간 여러 번의 보안 침해로 인해 수억 건의 유출 된 비밀번호 (LinkedIn, Myspace)로 인해 단어 목록 규칙 기반 크래킹은 더 복잡한 엔트로피를 사용하여 복잡한 비밀번호에 대해 놀라운 결과를 생성 할 수 있습니다.

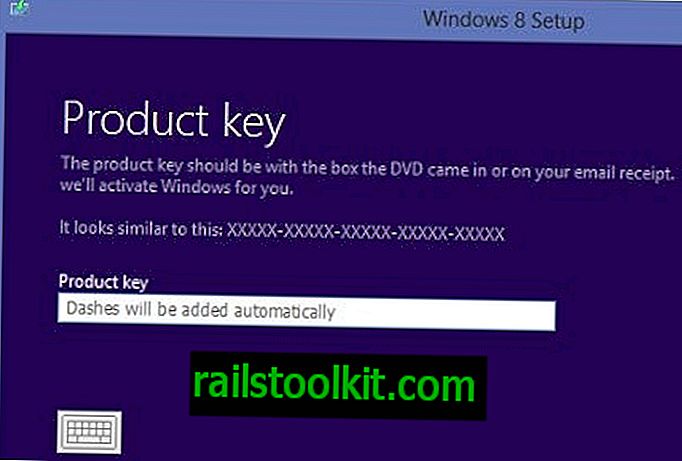

계정이 공격자가 사용자가 사용하는 경우 Outlook, OneDrive 또는 Office365와 같은 온라인 서비스에 대한 액세스 권한을 제공하기 때문에 Microsoft 계정으로 인증하는 Windows 8 또는 10 컴퓨터 사용자에게는 상황이 더욱 악화됩니다. Microsoft 이외의 사이트에서 암호를 재사용 할 수도 있습니다.

바이러스 백신 솔루션은 현재 이러한 파일을 표시하지 않습니다.

공격이 어떻게 진행 되는가

- 사용자는 웹 사이트를 방문하여 사용자 시스템으로 다운로드하여 드라이브를 푸시하거나 사용자가 특수하게 준비된 SCF 파일을 클릭하여 다운로드되도록합니다.

- 사용자는 기본 다운로드 디렉토리를 엽니 다.

- Windows는 아이콘 위치를 확인하고 해시 형식으로 인증 데이터를 SMB 서버에 보냅니다.

- 공격은 암호 목록 또는 무차별 대입 공격을 사용하여 암호를 해독 할 수 있습니다.

이 공격으로부터 시스템을 보호하는 방법

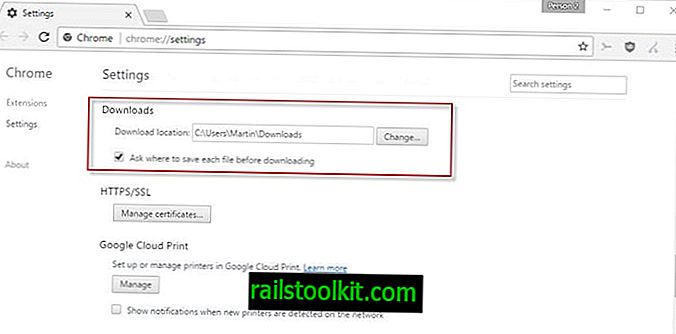

Chrome 사용자에게 제공되는 옵션 중 하나는 웹 브라우저에서 자동 다운로드를 비활성화하는 것입니다. 이렇게하면 다운로드로 인한 드라이브를 방지하고 실수로 파일을 다운로드하지 못할 수도 있습니다.

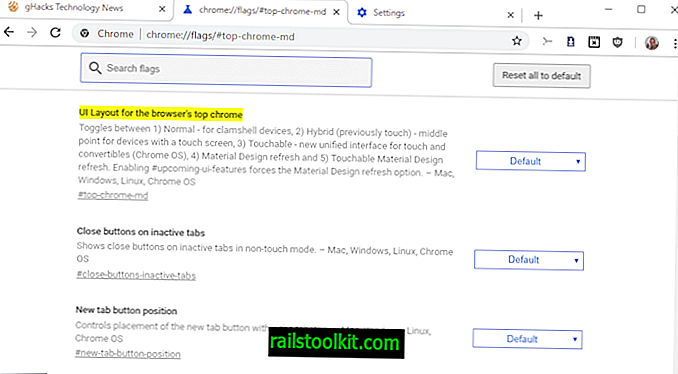

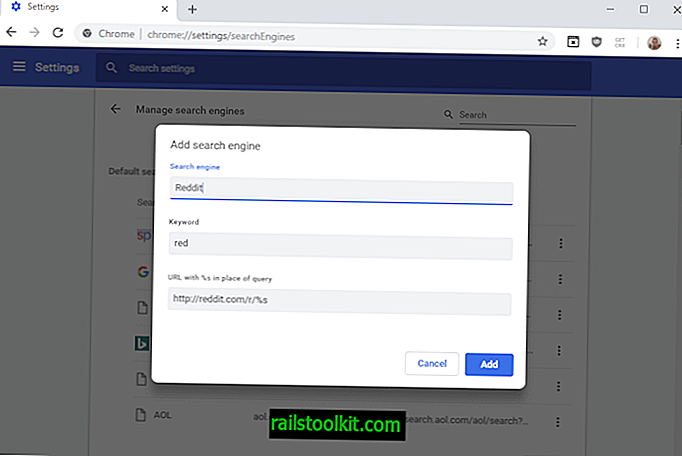

- 브라우저의 주소 표시 줄에 chrome : // settings /를로드하십시오.

- 아래로 스크롤하여 "고급 설정 표시"링크를 클릭하십시오.

- 다운로드 섹션으로 스크롤하십시오.

- "다운로드 전에 각 파일을 저장할 위치를 물어보십시오"환경 설정을 확인하십시오.

브라우저에서 다운로드가 시작될 때마다 Chrome에서 다운로드 위치를 묻는 메시지를 표시합니다.

경고

Chrome에서 다운로드를 처리 할 때 보호 계층을 추가하는 동안 조작 된 SCF 파일은 대상 시스템에서 다른 방식으로 도달 할 수 있습니다.

사용자와 관리자가 갖는 한 가지 옵션은 방화벽에서 SMB 트래픽에 사용되는 포트를 차단하는 것입니다. Microsoft에는 귀하가 사용할 수있는 안내서가 있습니다. 회사는 SMB 포트 137, 138, 139 및 445와의 인터넷 통신을 차단할 것을 제안합니다.

이러한 포트를 차단하면 팩스 서비스, 인쇄 스풀러, 네트워크 로그온 또는 파일 및 인쇄 공유와 같은 다른 Windows 서비스에 영향을 줄 수 있습니다.

SMB / SCF 위협으로부터 시스템을 어떻게 보호합니까?