Fraunhofer Institute의 보안 연구원은 Android의 9 개의 비밀번호 관리자에서 심각한 보안 문제를 발견했습니다.

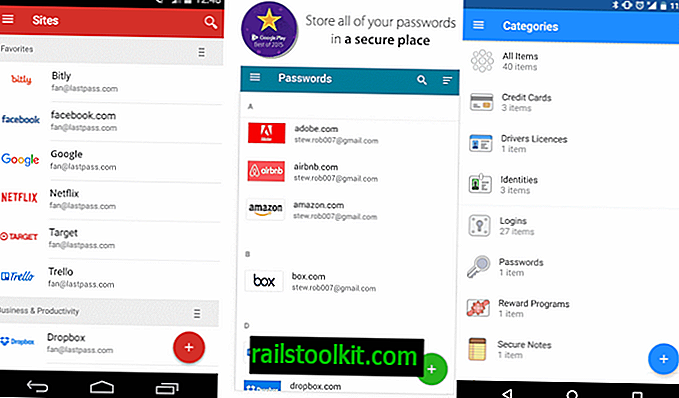

비밀번호 관리자는 인증 정보를 저장할 때 널리 사용되는 옵션입니다. 모두 로컬 또는 원격으로 안전한 스토리지를 약속하며, 일부는 비밀번호 생성, 자동 로그인 또는 신용 카드 번호 또는 핀과 같은 중요한 데이터 저장과 같은 다른 기능을 혼합에 추가 할 수 있습니다.

Fraunhofer Institute의 최근 연구에 따르면 보안 측면에서 Google의 Android 운영 체제에 대한 9 개의 비밀번호 관리자가있었습니다. 연구원은 LastPass, 1Password, My Passwords, Dashlane Password Manager, Informaticore의 Password Manager, F-Secure KEY, Keepsafe, Keeper 및 Avast Passwords와 같은 비밀번호 관리자를 분석했습니다.

일부 앱에는 5 천만 개 이상의 설치와 100, 000 개 이상의 설치가 있습니다.

Android 보안 분석의 비밀번호 관리자

팀의 결론은 안드로이드에서 암호 관리자를 구현하는 사람이 걱정해야합니다. 다른 Android 용 비밀번호 관리자 애플리케이션에도 취약점이 있는지 확실하지 않지만, 실제로는 이것이 사실 일 가능성이 있습니다.

전반적인 결과는 극도로 걱정 스러웠으며 암호 관리자 응용 프로그램의 주장에도 불구하고 저장된 암호 및 자격 증명에 대한 충분한 보호 메커니즘을 제공하지 못함을 밝혀 냈습니다. 대신 사용자의 신뢰를 남용하고 높은 위험에 노출시킵니다.

연구원들이 분석 한 각 앱에서 하나 이상의 보안 취약점이 확인되었습니다. 이는 마스터 키를 일반 텍스트로 저장하는 일부 응용 프로그램과 하드 코딩 된 암호화 키를 코드로 사용하는 응용 프로그램에 이르기까지 다양했습니다. 다른 경우, 간단한 헬퍼 애플리케이션의 설치는 비밀번호 애플리케이션에 의해 저장된 비밀번호를 추출했습니다.

LastPass에서만 3 가지 취약점이 발견되었습니다. 먼저 하드 코딩 된 마스터 키를 사용한 후 브라우저 검색시 데이터가 유출되고 마지막으로 Android 4.0.x 이하의 LastPass에 영향을주는 취약점으로 인해 공격자가 저장된 마스터 비밀번호를 도용 할 수 있습니다.

- SIK-2016-022 : LastPass Password Manager의 하드 코드 된 마스터 키

- SIK-2016-023 : LastPass 브라우저 검색시 개인 정보 보호, 데이터 유출

- SIK-2016-024 : LastPass Password Manager에서 개인 날짜 읽기 (저장된 마스터 비밀번호)

또 다른 널리 사용되는 암호 관리자 응용 프로그램 인 Dashlane에서 4 가지 취약점이 발견되었습니다. 이러한 취약점으로 인해 공격자는 앱 폴더에서 개인 데이터를 읽고 정보 유출을 악용하며 공격을 실행하여 마스터 비밀번호를 추출 할 수 있습니다.

- SIK-2016-028 : Dashlane Password Manager의 앱 폴더에서 개인 데이터 읽기

- SIK-2016-029 : Dashlane Password Manager 브라우저의 Google 검색 정보 유출

- SIK-2016-030 : Dashlane Password Manager에서 마스터 암호 추출 추출 공격

- SIK-2016-031 : 내부 Dashlane Password Manager 브라우저의 하위 도메인 암호 유출

인기있는 1Password 애플리케이션 인 4 개의 Android는 프라이버시 문제 및 비밀번호 유출을 포함하여 5 가지 취약점이있었습니다.

- SIK-2016-038 : 1 암호 내부 브라우저의 하위 도메인 암호 유출

- SIK-2016-039 : 1Password 내부 브라우저에서 기본적으로 HTTP가 http URL로 다운 그레이드 됨

- SIK-2016-040 : 1Password 데이터베이스에서 제목과 URL이 암호화되지 않음

- SIK-2016-041 : 1Password Manager의 앱 폴더에서 개인 데이터 읽기

- SIK-2016-042 : 개인 정보 문제, 공급 업체 1로 유출 된 정보

Fraunhofer Institute 웹 사이트에서 분석 된 전체 앱 목록과 취약성을 확인할 수 있습니다.

참고 : 공개 된 모든 취약점은 응용 프로그램을 개발하는 회사에 의해 수정되었습니다. 일부 수정 프로그램은 아직 개발 중입니다. 모바일 장치에서 응용 프로그램을 실행하는 경우 가능한 빨리 응용 프로그램을 업데이트하는 것이 좋습니다.

연구팀의 결론은 매우 파괴적입니다.

이것은 암호 관리자의 가장 기본적인 기능조차도 종종 취약하다는 것을 보여 주지만, 이러한 앱은 보안에 영향을 줄 수있는 추가 기능도 제공합니다. 예를 들어, "숨겨진 피싱"공격을 사용하여 암호 관리자 응용 프로그램에서 저장된 비밀을 훔치기 위해 응용 프로그램의 자동 채우기 기능이 악용 될 수 있음을 발견했습니다. 웹 페이지에서 자동 완성 암호 양식을 더 잘 지원하기 위해 일부 응용 프로그램은 자체 웹 브라우저를 제공합니다. 이 브라우저는 개인 정보 유출과 같은 추가적인 취약점의 소스입니다.

Now You : 비밀번호 관리자 응용 프로그램을 사용하십니까? (해커 뉴스를 통해)